Beskytter mod ransomware

Ransomware er en type trojaner, der ændrer brugerdata på et offers computer, så offeret ikke længere kan bruge dataene eller køre alle computerens funktioner. Når dataene er blevet "taget som gidsel" (blokeret eller krypteret), modtager brugeren et krav om løsepenge. I kravmeddelelsen instrueres offeret i at sende løsepengene. Efter modtagelse af pengene lover den cyberkriminelle så til gengæld at sende et program til offeret, som kan gendanne dataene eller genoprette computerens ydeevne.

Ransomware er en af de mest populære trusler i cyberverdenen af følgende årsager:

- Denne trussel har klar berigelsesmodel

- Det er nemt at implementere en sådan malware

Ransomwaren kan være kompleks eller enkel, afhængigt af de planlagte ofre:

- Almindelig ransomware spredes bredt via ondsindede spamkampagner, udnyttelsessæt osv.

- Kompleks ransomware bruges til målrettede angreb

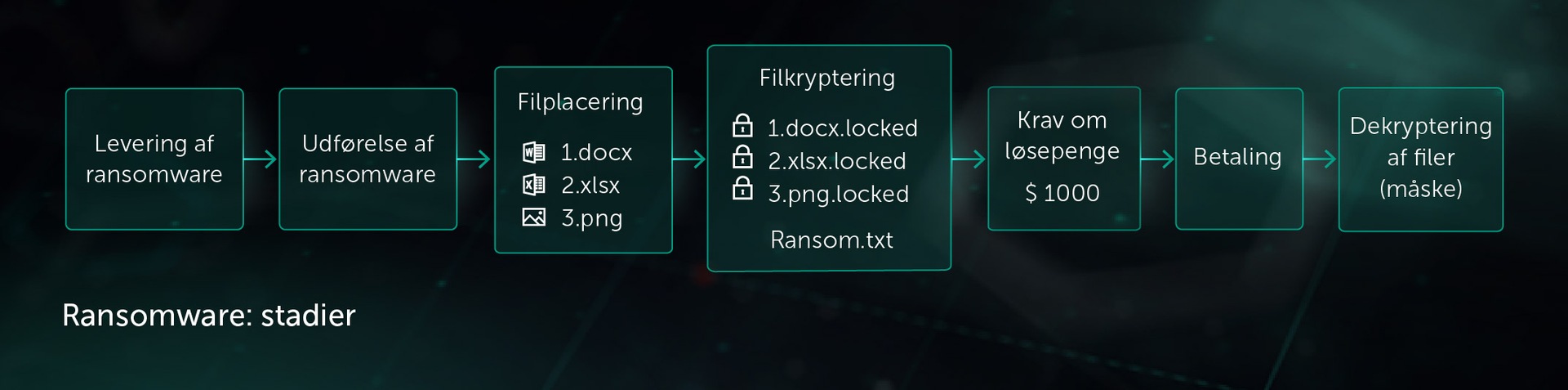

Ransomwareangreb er opdelt i flere faser:

- Levering til offerets maskine: det kan være i form af en ondsindet vedhæftning i en spam-mail, sårbarhedsudnyttelse eller penetration i tilfælde af målrettet angreb

- Eksekvering: kryptering af vigtige brugerfiler

- Krav om løsepenge

- Dekryptering af data (valgfrit)

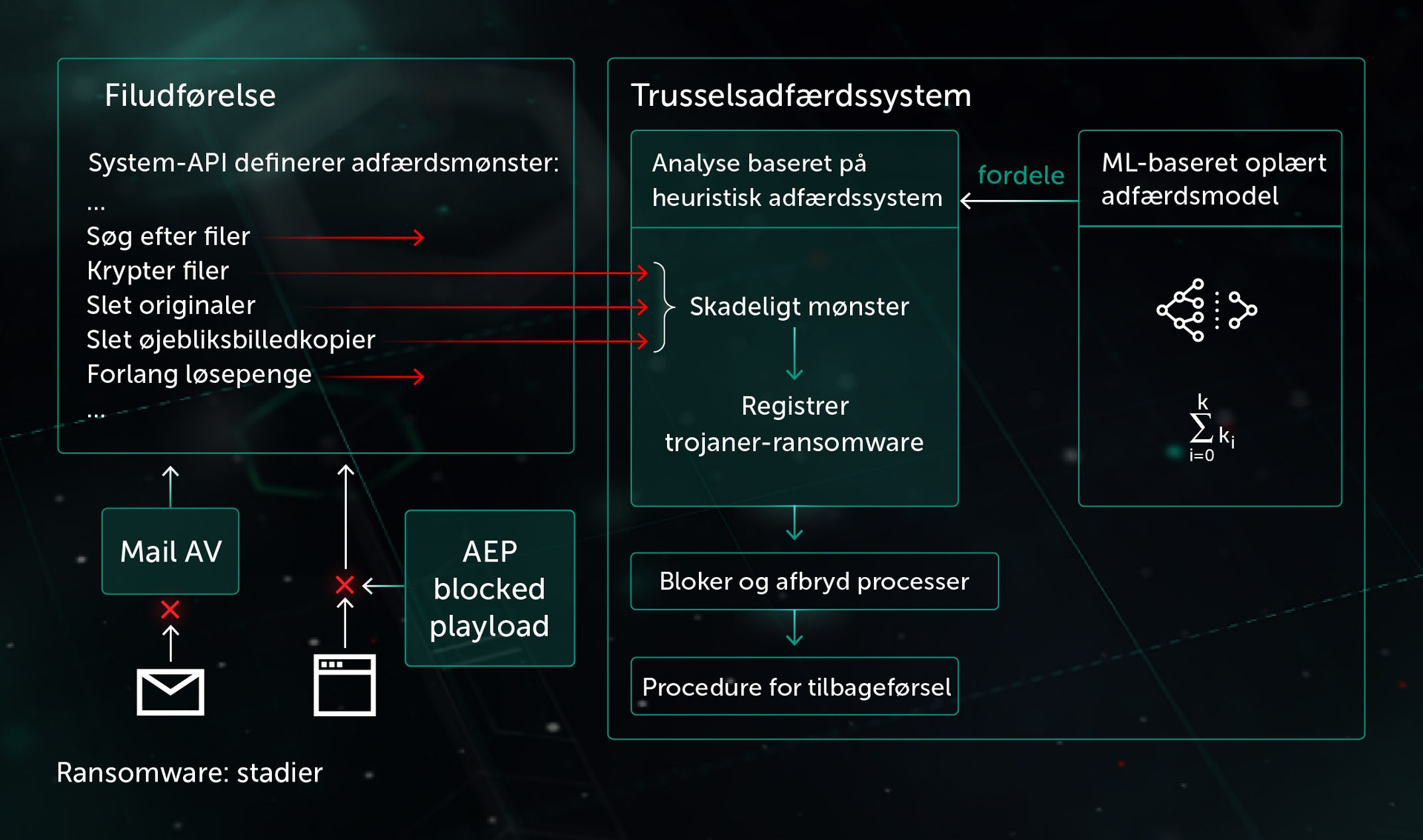

For at opnå effektiv beskyttelse mod ransomware skal en sikkerhedsløsning bruge en beskyttelsesmodel med flere lag. Kasperskys næste generation af beskyttelse i flere lag gør det muligt for produkter at registrere ransomware både i angrebets leveringsfase og i eksekveringsfasen. Lad os se nærmere på disse faser.

Leveringsfasen: Ondsindet vedhæftning i en spam-mail

En af de mest almindelige måder at distribuere ransomware på i dag er at sende arkiver med eksekverbare scripts i e-mails (spam-mail). Som et alternativ bruges Microsoft Office-dokumenter med ondsindede makroer som vedhæftede filer. I Kasperskys produkter analyserer komponenten Mail AV hele meddelelsens kontekst (herunder vedhæftede filer i e-mail) og anvender stærk heuristik til indholdet.

Leveringsfasen: Udnyttelse af sårbarheder

Forebyggelse af udnyttelse (EP) er en speciel komponent til at stoppe indtrængen af malware (herunder ransomware) gennem sårbarheder i software. Blandt de vigtigste programmer, der er beskyttet af EP, tælles browsere, Office-programmer, pdf-læsere og så videre. Ved hver mistænkelig handling fra den nævnte software, såsom start af underordnede processer, anvender komponenten yderligere sikkerhedsanalyse af deres adfærd mod ondsindede mønstre. EP hjælper med at blokere ransomware, herunder CryptXXX og mange andre.

I 2017 bliver verden opmærksom på brugen af netværkssårbarheder som en metode til distribution af ransomware. WannaCry-ransomwaren spredte sig ved hjælp af udnyttelse af sårbarheder hos små og mellemstore virksomheder. En sådan udnyttelse kan kun stoppes på netværksniveau. Kasperskys produkter har en særlig komponent til analyse af netværkstrafik – et system til påvisning af indtrængning (IDS). Denne komponent analyserer netværkspakker på lavt niveau og anvender heuristiske mønstre på dem for at detektere ondsindet netværksaktivitet. Denne komponent registrerer EternalBlue/EternalRomance-udnyttelser. Dette bidrog til at forhindre WannaCry-infektionen.

Eksekveringsfasen:

Trusselsaktører forsøger at omgå statisk detektion ved forskellige metoder. I dette tilfælde bliver adfærdsdetektion den sidste, men også den mest kraftfulde forsvarslinje. Gennem analyse af hver procesaktivitet er det muligt at afsløre de ondsindede mønstre. Derefter afslutter produktet processen og tilbagekalder ændringerne ved hjælp af afhjælpningsprogrammet. Adfærdsbaseret detektion er effektiv selv med tidligere ukendte trusler, herunder ransomware. Ransomwarens grundlæggende handlingsmønster består af flere trin:

1. At finde vigtige filer på offerets maskine

2. At læse indholdet af hver fil

3. At kryptere indhold og gemme ændringer på disken

Maskinen til adfærdsdetektion matcher et sådant skadeligt adfærdsmønster, blokerer processen og tilbagekalder ændringerne ved hjælp af afhjælpningsprogrammet . Blandt eksempler på vellykket detektion af ransomware ved hjælp af et sådant mønster er Polyglot, WannaCry (krypteringsdelen af en malware) osv.

Detektion af ransomware er ikke begrænset af det nævnte mønster, og mange andre kan være effektive mod denne type trusler. Effektiviteten af tilgangen blev bevist i juli 2017-angrebet begået af ransomwaren ExPetr. Trusselsaktører brugte en del af Petya-ransomwaren på lavt niveau til Master File Table-kryptering (MFT, indeholder alle fil-, mappe- og filmetadata i NTFS-filsystemet). For at udføre dette kørte de en komponent på højt niveau, som omskrev Master Boot Record (MBR) på harddisken. Maskinkomponenten til trusselsadfærd markerede en sådan adfærd som skadelig og stoppede processen. Selvom andre trusselsaktører skriver lignende ransomware, mislykkes dens funktionalitet uanset de anvendte typer af forvirrings-/antiemuleringsteknikker.

Ransomware i målrettede angreb

I 2017 registrerede Kaspersky-eksperter flere grupper, der angreb organisationer med ét hovedmål: at kryptere deres data.

I mange tilfælde af målrettede angreb blev der brugt legitime værktøjer til disk-/filkryptering. For eksempel blev DiskCryptor brugt til kryptering og PSEXec til masseinstallation via en virksomheds netværk. Statiske og grundlæggende adfærdsbaserede detektioner af legitime værktøjer ville være ineffektive på grund af forekomsten af falske positiver ved legitim brug. Dette skaber et behov om indsamling og analyse af den fulde brugskontekst. For det nævnte eksempel kan mønsteret for installation af det legitime værktøj til kryptering via PSEEC-hjælpeprogrammet være mistænkeligt, og en tilsvarende beskyttelseshåndhævelse af produktet vil forhindre data i at beskadige aktiver uden forekomst af yderligere falske alarmer for andre brugere.