Forebyggelse af udnyttelse

Forebyggelse af udnyttelse (EP) er en del af Kasperskys næste generation af beskyttelse i flere lag og er specifikt rettet mod malware, der udnytter softwaresårbarheder. Den var designet til at føje et ekstra lag af beskyttelse til de hyppigst målrettede programmer og teknologier. EP leverer en effektiv og ikke-påtrængende måde til blokering og påvisning af både kendte og ukendte udnyttelser. EP er en integreret del af Kasperskys adfærdsbaserede detektionsfunktioner.

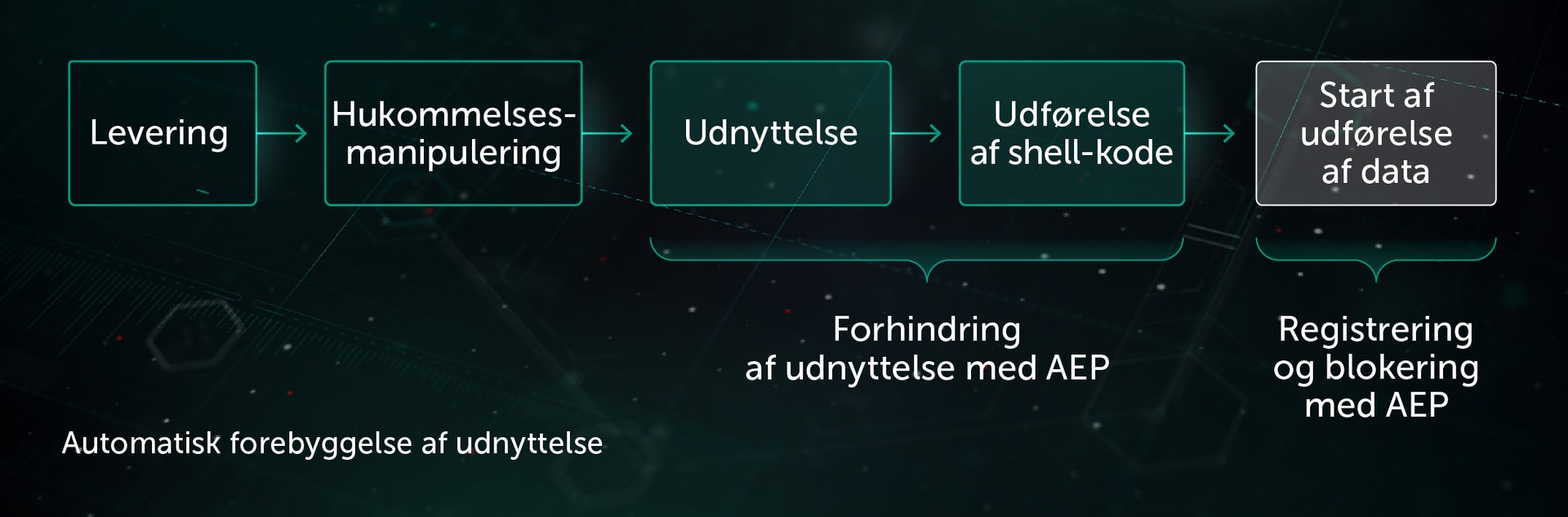

"Kill Chains" til udnyttelse består af flere faser. Webbaserede udnyttelser bruger f.eks. ofte drive-by-download-angreb. Infektionen begynder, når et offer besøger en kompromitteret webside, der injiceres med skadelig JavaScript-kode. Efter flere kontroller bliver offeret endelig omdirigeret til en destinationsside med en Flash-, Silverlight-, Java- eller webbrowserudnyttelse. For sårbarheder i Microsoft Office eller Adobe Reader kan den oprindelige infektionsvektor til gengæld være en phishing-e-mail eller ondsindet vedhæftet fil.

Efter at have udført den indledende leveringsfase udnytter angriberen en eller flere softwaresårbarheder til at få kontrol over procesforløbet og går videre til udnyttelsesfasen. På grund af indbygget sikkerhedsafhjælpning i operativsystemet er det ofte ikke muligt at køre vilkårlig kode direkte, så angriberen skal først omgå denne afhjælpningsfunktion. En gennemført udnyttelse gør det muligt at eksekvere shellcode, hvor angriberens vilkårlige kode begynder at køre og i sidste ende resulterer i eksekvering af en nyttelast. Nyttelast kan downloades som en fil, eller endda indlæses og eksekveres direkte fra systemhukommelsen.

Uanset hvordan indledende trin udføres, er det ultimative mål for en angriber at eksekvere nyttelasten og starte den ondsindede aktivitet. Start af et andet program eller en anden eksekveringstråd kan være meget mistænkelig, især hvis den pågældende app er kendt for at mangle sådan funktionalitet.

Teknologien til forebyggelse af udnyttelse overvåger disse handlinger og sætter et programs kørselsforløb på pause, mens der anvendes yderligere analyser for at kontrollere, om forsøget var lovligt eller ej. Programaktivitet, der fandt sted før start af den mistænkelige kode (hukommelsesændringer i bestemte hukommelsesområder samt kilden til forsøget på at starte kode) bruges til at identificere, om en handling blev foretaget af en udnyttelse.

EP anvender også en række sikkerhedsafhjælpninger for at løse de fleste af de angrebsteknikker, der anvendes i udnyttelser, herunder Dll Hijacking, Reflective Dll Injection, Heap Spray Allocation, Stack Pivot osv. Disse yderligere adfærdsmæssige indikatorer, der leveres af en kørselssporingsmekanisme i komponenten Adfærdsdetektering, gør det muligt for teknologien at blokere eksekveringen af nyttelast, så det helt sikkert sker.