Avanceret forsvar mod målrettede angreb: KATA Platform

Hvordan beskytter virksomheder sig mod APT'er?

De såkaldte avancerede vedvarende trusler (APT) er sofistikerede, målrettede, langsigtede og normalt ekstremt velforberedte angrebskampagner, der er professionelt designet til at omgå enkeltlagsbeskyttelse.

Det primære formål med en løsning til at forebygge APT/målrettet angreb er at øge omkostningerne ved angreb til et punkt, hvor en sådan handling ikke længere er praktisk gennemførlig eller økonomisk levedygtig. Disse løsninger er afhængige af flere teknikker: Jo flere forskellige detektionslag, der kan implementeres, og jo flere potentielle angrebspunkter, der kan overvåges, desto større er sandsynligheden for, at et angreb bliver afhjulpet, uanset den tid og de penge angriberen er parat til at kaste efter det.

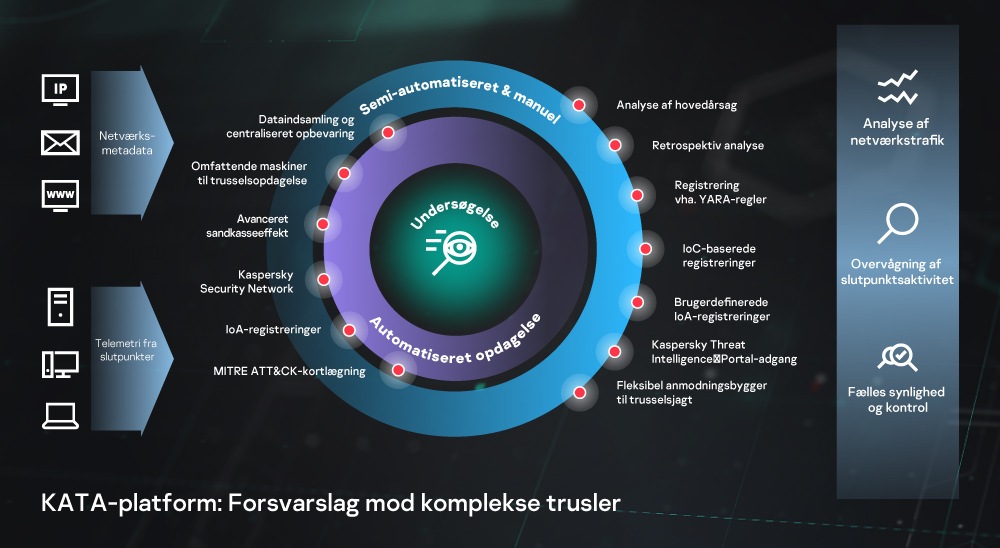

KATA Platform, der kombinerer Kaspersky Anti Targeted Attack med Kaspersky EDR, er et eksempel på denne form for virksomhedsløsning. Dens avancerede teknologiske lag omfatter:

Analyse af netværkstrafik. Dette modul indeholder funktioner til adfærdsdetektion og analyserer trafik og objekter ved hjælp af IDS-teknologi og URL-omdømme:

- Teknologien til påvisning af indtrængning (IDS) kombinerer både traditionel og avanceret trusselsdetektion, drevet af et unikt sæt IDS-regler til analyse af trafik, som er orienteret mod målrettede angreb. IDS-regelsæt opdateres automatisk og omgående.

- Analyse af webadresseomdømme. Mistænkelige eller uønskede webadresser registreres ud fra omdømmedata fra det cloudbaserede globale Kaspersky Security Network (KSN), som også indeholder oplysninger om webadresser og domæner, der er forbundet med målrettede angreb.

Sandkasse. Sandkassen kører mistænkelige objekter på sine egne virtuelle maskiner for at detektere ondsindet aktivitet. Sandkassen modtager prøveeksekveringsopgaver, som omfatter virtualiseringsparametre baseret på kilden til det evaluerede objekt og formålet med evalueringen (f.eks. type operativsystem(er), OS-konfiguration, miljø, parametre for prøvestart, eksekveringens varighed).

Under prøveeksekveringen indsamler sandkassen følgende:

- logfiler over prøvens adfærd (herunder liste over systemfunktionskald, iteration med andre processer og filer, netværksaktiviteter, webadresser osv.)

- dumpfiler

- lagrede objekter

- trafik, som er genereret af prøven

Når eksekveringen er færdig, gemmes de erhvervede genstande og behandles derefter af en dedikeret scanner. Hvis prøven har vist sig at være ondsindet, afsiges en dom, og resultaterne knyttes til MITRE ATT&CK-vidensbasen. Alle de indsamlede data gemmes internt for at muliggøre yderligere analyse af angriberens taktik og teknikker uden behov for yderligere sandkasseanmodninger, hvilket sparer på serverressourcer.

Et omfattende sæt af funktioner, herunder randomisering af OS-miljø, tidsacceleration i virtuelle maskiner, antiunddragelsesteknikker, simulering af brugeraktivitet osv., bidrager alle til yderst effektiv, adfærdsbaseret detektion. Sandkassen anvender en række patenterede teknologier og kan benyttes i både automatiserede og manuelle tilstande.

Kaspersky Security Network (KSN) er en global cloudinfrastruktur med omdømmedomme og andre oplysninger om objekter, der behandles af KATA Platform (filer, domæner, URL- og IP-adresser og meget mere). KSN giver også mulighed for detektion ved hjælp af cloudbaserede maskinlæringsmodeller, f.eks. Cloud ML for Android: Her indsamler platformen lokale APK-filmetadata, som sendes til KSN, der svarer med en dom oprettet af den maskinlæringsbaserede model. En privat cloudbaseret løsning Kaspersky Private Security Network (KPSN) er tilgængelig for organisationer, der ikke kan sende deres data til den globale KSN-cloud, men som stadig ønsker at drage fordel af Kasperskys globale omdømmedatabase. Ud over privat adgang til vores globale trusselsindikationsdatabase gemmes domme fra KATA Platform på en lokal KPSN-database og deles automatisk med andre Kaspersky-produkter, der er implementeret i organisationsinfrastrukturen til automatiseret respons. Organisationer med KPSN implementeret kan drage fordel af omdømme fra eksterne tredjepartssystemer uden mellemliggende trin via en API.

En analysator til målrettet angreb (TAA) kan opdage mistænkelige handlinger baseret på forbedret heuristik af anormaliteter, hvilket gør det muligt at afdække mulighederne for automatisk trusselsjagt i realtid. Den understøtter den automatiske analyse af hændelser og deres sammenhæng med et unikt sæt indikatorer for angreb (IoA'er) genereret af Kasperskys trusselsjægere. Hver gang TAA detekterer en betydelig anormalitet, modtager IT-sikkerhedsspecialisten en skriftlig beskrivelse, anbefalinger (såsom hvordan man reducerer risikoen for en gentagelse af den opdagede begivenhed) og en indikation af tilliden til dommen og alvorsgraden af begivenheden for at facilitere rangordning. Alle IoA'er knyttes til MITRE ATT&CK med henblik på detaljerede oplysninger, herunder den anvendte ATT&CK-teknik, en beskrivelse og afbødningsstrategier. Det betyder, at du automatisk kan drage fordel af trusselsforskning på det øverste niveau uden at skulle belaste højtuddannede interne eksperter. Dermed frigøres deres tid til andre komplekse opgaver som f.eks. dybdegående hændelsesefterforskning og trusselsjagt. Du kan også oprette din egen database med brugerdefinerede IoA'er, der f.eks. passer til din specifikke infrastruktur eller til din branche.

Forbedret antimalwaremaskine. Ved at målrette en central node med mere aggressive indstillinger, end der er aktiveret på slutpunktskonfiguration, scanner maskinen objekter for skadelig eller potentielt farlig kode og sender objekter med potentielt ondsindet indhold til sandkassen. Dette resulterer i meget nøjagtige detektioner, der kan være af væsentlig værdi under hændelsesefterforskningsfasen.

IoC-scanning. KATA Platform giver mulighed for centraliseret IoC-indlæsning fra trusselsdatakilder og understøtter automatisk planlagt IoC-scanning, der strømliner analytikernes arbejde. Retrospektive databasescanninger kan bruges til at berige kvaliteten af oplysninger om tidligere markerede sikkerhedshændelser og hændelser.

Verifikation af certifikat. Certcheck-modulet kontrollerer gyldigheden af underskrevne certifikater og tilstedeværelsen af mistænkelige certifikater.

KATA Platforms tjenester til it-sikkerhedseksperter omfatter også:

Detektion med YARA-regler. YARA er et af de hyppigst anvendte værktøjer til at jage nye varianter af malware. Det understøtter komplekse matchningsregler for at søge i filer med specifikke egenskaber og metadata – for eksempel strenge, der karakteriserer en bestemt koders stil. Det er muligt at oprette og uploade tilpassede YARA-regler for at analysere objekter for trusler, der er specifikke for den pågældende organisation.

Retrospektiv analyse. Automatisering af indsamling af data, objekt- og domsafsigelser og deres centraliserede lager gør det muligt at foretage retrospektiv analyse, mens du undersøger angreb i flere faser, selv i situationer, hvor kompromitterede slutpunkter er utilgængelige, eller når data er blevet krypteret af cyberkriminelle. Derudover kan gemte filer fra e-mail- og webtrafik automatisk genoprettes med jævne mellemrum ved at anvende de seneste opdaterede detektionsregler.

Fleksibel anmodningsbygger til proaktiv trusselsjagt. Analytikere kan bygge komplekse forespørgsler i deres søgen efter atypisk adfærd, mistænkelige hændelser og trusler, der er specifikke for din infrastruktur, for at forbedre tidlig opdagelse af aktiviteter inden for cyberkriminalitet.

Adgang til Kaspersky Threat Intelligence Portal. Manuelle trusselsforespørgsler i vores trusselsefterretningsvidensbase giver it-sikkerhedsanalytikere yderligere kontekst til trusselsjagt og effektiv efterforskning.

KATA Platform sammenlægger data til analyse fra forskellige kilder:

En netværkssensor modtager kopier af alle trafikdata, hvorfra den henter objekter og netværksmetadata til yderligere analyse. Netværkssensorer registrerer aktiviteter i flere områder af it-miljøet, hvilket gør det muligt at detektere komplekse trusler i proxy-, web- og e-mailmiljøer:

- Netværkssensoren kan udtrække oplysninger om kilden, destinationen, mængden af data og periodicitet af netværkstrafik (selv når filen er krypteret). Disse oplysninger er generelt tilstrækkelige til, at der kan træffes en beslutning om omfanget af mistanke, der skal gælde, og til at afsløre potentielle angreb. Følgende protokoller understøttes: SMTP, POP3, POP3S, HTTP, HTTPS, ICAP, FTP og DNS.

- Netværkssensoren kan opfange webtrafik og håndtere objekter, der overføres af HTTPS, ved hjælp af integration med proxyserveren via ICAP-protokollen.

- E-mailsensoren understøtter integration med mailservere via POP3- og SMTP-forbindelse til den angivne postkasse. Sensoren kan konfigureres til at overvåge et hvilket som helst sæt postkasser.

Ud over komplet netværkstrafikanalyse kan platformen levere en automatiseret respons på gatewayniveau på komplekse trusler ved hjælp af Kaspersky Secure Mail Gateway og Kaspersky Web Traffic Security som et komplet netværk af sensorer, der betjener KATA Platform.

Slutpunktssensorer (Kaspersky EDR) indsamler alle de nødvendige data fra slutpunkter på tværs af din infrastruktur. En agent, der er installeret på slutpunkter, overvåger konstant processer, interaktioner, åbne netværksforbindelser, operativsystemstatus, ændringer af filer osv. De sender derefter de indsamlede data og oplysninger vedrørende påvisning af mistænkelige hændelser til KATA Platform for yderligere undersøgelse og analyse samt til sammenligning med hændelser, der er registreret i andre informationsstrømme.

KATA Platform i brug

Ved at implementere ovennævnte teknologier under en samlet serverarkitektur og med centraliseret administration sikrer KATA Platform potentielle trusler på netværks- og slutpunktsniveauer, herunder web- og mailservere, pc'er, bærbare computere, servere og virtuelle maskiner, hvilket giver et detaljeret indblik i, hvad der sker på tværs af organisationens it-infrastruktur. IT-sikkerhedseksperten er bevæbnet med et omfattende sæt værktøjer til flerdimensionel trusselsdetektion, dybdegående undersøgelser, proaktiv trusselsjagt og en centraliseret respons på komplekse hændelser.

KATA Platform integreres med Kaspersky Endpoint Security for Business for at beskytte slutpunkter, hvilket omfatter automatisk blokering af trusler og svar på komplekse hændelser. Programmet arbejder også tæt sammen med både Kaspersky Security Mail Gateway og Kaspersky Web Traffic Security om at blokere e-mail- og webbaserede trusler og at give en automatiseret reaktion på mere komplekse trusler. Denne alt-i-ét-løsning reducerer i stort omfang den tid og energi, som dine it-sikkerhedsteams skal bruge på avanceret trusselsbeskyttelse, takket være den optimale automatisering af defensive handlinger på både netværks- og slutpunktsniveau og med den ekstra fordel fra trusselsefterretning og administration via en enkelt webkonsol.

KATA Platform beskytter virksomhedens infrastruktur mod komplekse trusler og målrettede angreb, uden at det er nødvendigt at trække på yderligere ressourcer. Platformen, der er integreret i din nuværende strategi, udstyrer dit it-sikkerhedsteam eller SOC på en måde, så de kan imødegå komplekse trusler og målrettede angreb pålideligt og effektivt ved at supplere eksisterende tredjeparts beskyttelsesteknologier og understøtte interaktion med din SIEM.

Relaterede produkter

Relaterede teknologier

Whitepaper

Whitepaper

Whitepaper

WhitepaperReduce the risk of targeted attacks and advanced threats

Whitepaper

Whitepaper

Whitepaper

WhitepaperAdvanced Threat Defense and Targeted Attack Risk Mitigation

Whitepaper

Whitepaper

Whitepaper

WhitepaperAI under Attack: How to Secure Machine Learning...