Ligesom en DNA-streng indeholder en kompleks kæde af gener, består hybridtrusler af en række vira, orme og trojanske heste. Malware har ikke altid haft denne komplekse opbygning, men i dag kan en e-mailvirus udbrede sin egen SMTP-motor, der ligner en orm i påfaldende grad. Hvordan ved du, om det er en virus eller en orm? Specialister i cybersikkerhed og antivirusplatforme har ikke svært ved at svare på dette spørgsmål.

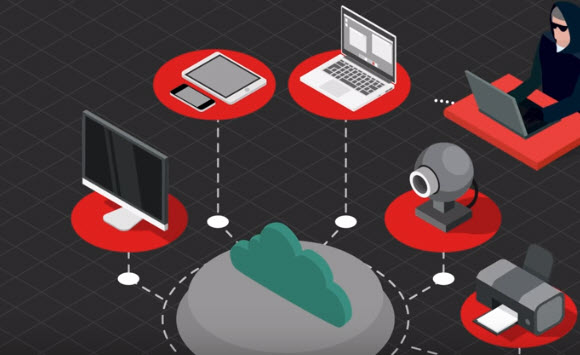

Hybridtrusler er farlige for alle, især enkeltpersoner og virksomheder, der benytter løsninger med skybaserede systemer – data i skyen er forbundet med helt særlige sikkerhedsrisici. Det er én ting at implementere sikkerhed på dine egne systemer. Men så snart dataene befinder sig i skyen, er det uden for din kontrol. Ud over at håndtere de samme trusler inden for cybersikkerhed som os andre skal udbydere af skybaserede tjenester også håndtere fysiske sikkerhedsproblemer. Det er vigtigt at vælge en udbyder af skybaserede tjenester med en veldokumenteret historik for overholdelse af omfattende sikkerhed. Gennemgå de fem mest almindelige hybridsikkerhedstrusler og de løsninger, din virksomhed kan gøre brug af, hvis den bliver angrebet.

Hybrid virus/orm

Dette er skadelig kode, der kombinerer egenskaberne ved de to typer malware. Ifølge Ed Skoudis, der er SANS Institute-instruktør og forfatter til "Malware: Fighting Malicious Code.", hører de fleste moderne vira til hybridkategorien. Mulige løsninger og/eller foranstaltninger til undgåelse for personer og virksomheder, der bliver ramt eller risikerer at blive ramt af denne form for angreb, omfatter:

- Installation af antivirussoftware til skyen til hjemmebrug og software til sikkerhed i den hybride sky til erhvervsmæssig brug

- Anvendelse af programrettelser i operativsystemer for at undgå unødvendige sårbarheder

- Deaktivering af scripts i webbrowserens indstillinger

Utilstrækkelige sikkerhedsrisikovurderinger

En analyse af sikkerhedsrisici er afgørende for datasikkerheden, fordi den fortæller virksomheder og udbydere af skybaserede tjenester, hvor de bør koncentrere deres indsats på sikkerhedsområdet. Uden at få tilstrækkelige oplysninger om en risiko ved en virksomhed (eller en udbyder af skybaserede tjenester) måske ikke, hvordan et angreb er opstået og hvorfra det er kommet. Det er sværere at sætte en prop i et hul, når du ikke ved, hvor det befinder sig. Mulige løsninger omfatter:

- En proces til undgåelse og vurdering af risici, der løbende gennemgås kritisk

- IDS/IPS-systemer, der regelmæssigt scanner efter skadelig trafik

- Logovervågning, der er aktiveret, og softwareopdateringer, som er aktuelle

Svag håndtering af sikkerhed

Computere har brug for beskyttelse af alt fra hukommelse til software til lagrede data. Men data i skyen lagres eksternt, og udbydere af skybaserede tjenester kan diktere, hvilke sikkerhedsfunktioner, der bruges i skyen. Dette kan medføre, at udbyderen bruger procedurer til godkendelse og autorisation, der ikke har det sikkerhedsniveau, som du kræver. Du kan håndtere potentielle sikkerhedshuller i skyen ved:

- at replikere kontrolelementer på tværs af dine skybaserede løsninger

- at fjerne følsomme data fra skyen og opbevare dem på sikre lokale servere

- at kryptere data, før de gemmes i skyen

Utilstrækkelig beskyttelse af intellektuel ejendom

Intellektuel ejendom er en betegnelse for noget, som du har skabt – selv dine idéer. Det kan være beskyttede oplysninger, som firmaet bruger til at skille sig ud fra konkurrenterne med. Din intellektuelle ejendom er ikke almindeligt kendt viden, og grundig kryptering er derfor påkrævet, når den opbevares eksternt. Utilstrækkelig beskyttelse af intellektuel ejendom medfører, at det kan være let for hackere at få adgang til dine følsomme data. Løsninger omfatter:

- Udvikling af en detaljeret trusselsmodel, der derefter tages til efterretning

- Oprettelse af en tilladelsesmatrix

- Styrkelse af open source-komponenter for at forhindre indtrængen

Fejl i kommunikationen med udbyderen af skybaserede tjenester

Alle udbydere af skybaserede tjenester bør levere aftaler, der fortæller dig, hvilke serviceniveauer, du kan forvente. Hvis dette ikke sker, udsætter du muligvis dine data for unødvendige risici, fordi du er usikker på, hvad udbyderen af den skybaserede tjenestes ansvar er. Du kan forbedre kommunikationen med udbyderen af din skybaserede tjeneste ved:

- at følge CSA Security, Trust and Assurance Registry som reference, så du ved, hvad du skal anmode om

- at stille flere spørgsmål og definere strenge standarder for og forventninger til den type svar, du forventer at få fra udbyderen af den skybaserede tjeneste

Der findes desværre en række trusler mod sikkerheden i den hybride sky. Ovenstående er blot nogle af de mest almindelige – men håndterbare – problemer. Med lidt planlægning og knowhow om forbedring af din organisations strukturer for overholdelse af sikkerhed kan du reducere truslerne. At indgå partnerskab med en pålidelig virksomhed, der leverer adaptiv sikkerhed og robuste sikkerhedsløsninger til skyen, kan passende være det næste, du gør.

Relaterede artikler og links:

- Webstedssikkerhed – Er din virksomhed i fare?

- Hvad er IoT og IoT-sikkerhed

- Hvad er VPN, og hvorfor du har brug for VPN

- Trusselsunderretning

- Hvad er APT og symptomer på APT