Antirootkit og afhjælpningsteknologi

Rootkit er et ondsindet program, der bruger forskellige teknikker til at skjule ondsindet kode og undgå afsløring af aktiviteter samt modvirke forsøg på afhjælpning af antivirus. Antirootkit-teknologien er en del af Kasperskys næste generation af beskyttelse i flere lag. Den registrerer aktiv infektion af disse rootkit-programmer og afhjælper systemer med denne type infektion.

I de fleste tilfælde indeholder et rootkit en driver (eller kæde af drivere) og fungerer i kernetilstand, mens den udfører nogle eller alle følgende funktioner:

- Skjul af filer på lageret (HDD), Windows-registreringsdatabasenøgler og -værdier, processer i systemet, indlæste moduler, hukommelsesregioner (i tilfælde af filløs malware), netværksaktiviteter, disksektorer samt andre objekter og artefakter

- Handlinger, der modvirker modifikation og/eller eliminering af rootkittet ved antivirus i tilfælde af detektion, herunder genopretning af ændret rootkit

- Tilvejebringelse af adgang til OS-kerne for ondsindet kode/programmer (af hensyn til ophør af antivirusprocesser), injektion af ondsindet kode i legitime processer, aflytning af netværkstrafik (sniffing), registrering af tastaturtryk (keylogging) osv.

Malwareforfattere er interesserede i, at deres ondsindede kode skal fungere i lange perioder på en specifik vært, selv når der køres antivirusprogrammer. Til dette formål må de anvende forskellige teknikker for at hindre påvisning og afhjælpning af den aktive infektion. De kan anvende både dokumenterede og udokumenterede metoder i operativsystemet. Rootkits er kendt for at bruge forskellige tilgange til aflytning i brugertilstand og i kernetilstand, manipulationer med objekter (DKOM), teknikker til at omgå filterdrivere og tilbagekaldsfunktioner mv. For at understøtte vedholdenheden på offersystemet skal rootkits starte med at eksekvere på de tidlige stadier af operativsystemets start for at inficere startsektorer som Master Boot Record (MBR) og Volume Boot Record (VBR). Rootkits med en sådan funktionalitet kaldes bootkit

Kasperskys antirootkit-teknologier

- Søger efter aktiv infektion i systemhukommelsen i operativsystemet

- Scanner alle potentielle placeringer, der bruges til AutoRun

- Foretager afhjælpning, hvis der detekteres en aktiv infektion med genopretning ved tidlig start af operativsystemet

- Neutraliserer aktive infektioner under produktinstallation på det inficerede system

Denne komplicerede flermodulbeskyttelsesteknologi implementerer to tilgange til påvisning og neutralisering af aktiv infektion: nøjagtig og generisk. Kasperskys produkter gør brug af begge disse tilgange.

Nøjagtig tilgang:: procedurer for påvisning og neutralisering er målrettet bestemte rootkit-teknikker, såsom skjul af tilstedeværelse eller modvirkende handlinger mod afhjælpning ved antivirus. Denne tilgang giver beskyttelse mod et rootkit inden for en kort periode til at dække aktuelle udbrud, hvilket sparer tid til at udvikle en mere generisk tilgang.

Generisk tilgang:: Anti-RootKit scanner aktive processer, systemmoduler, hukommelse og AutoRun-objekter og giver adgang til malwarekoden til andre antiviruskomponenter såsom en emulator, AV-maskine, statisk heuristik, adfærdsbaseret heuristik fra ML-model osv. Hvis en af komponenterne på listen udløses, desinficerer antirootkittet systemet.

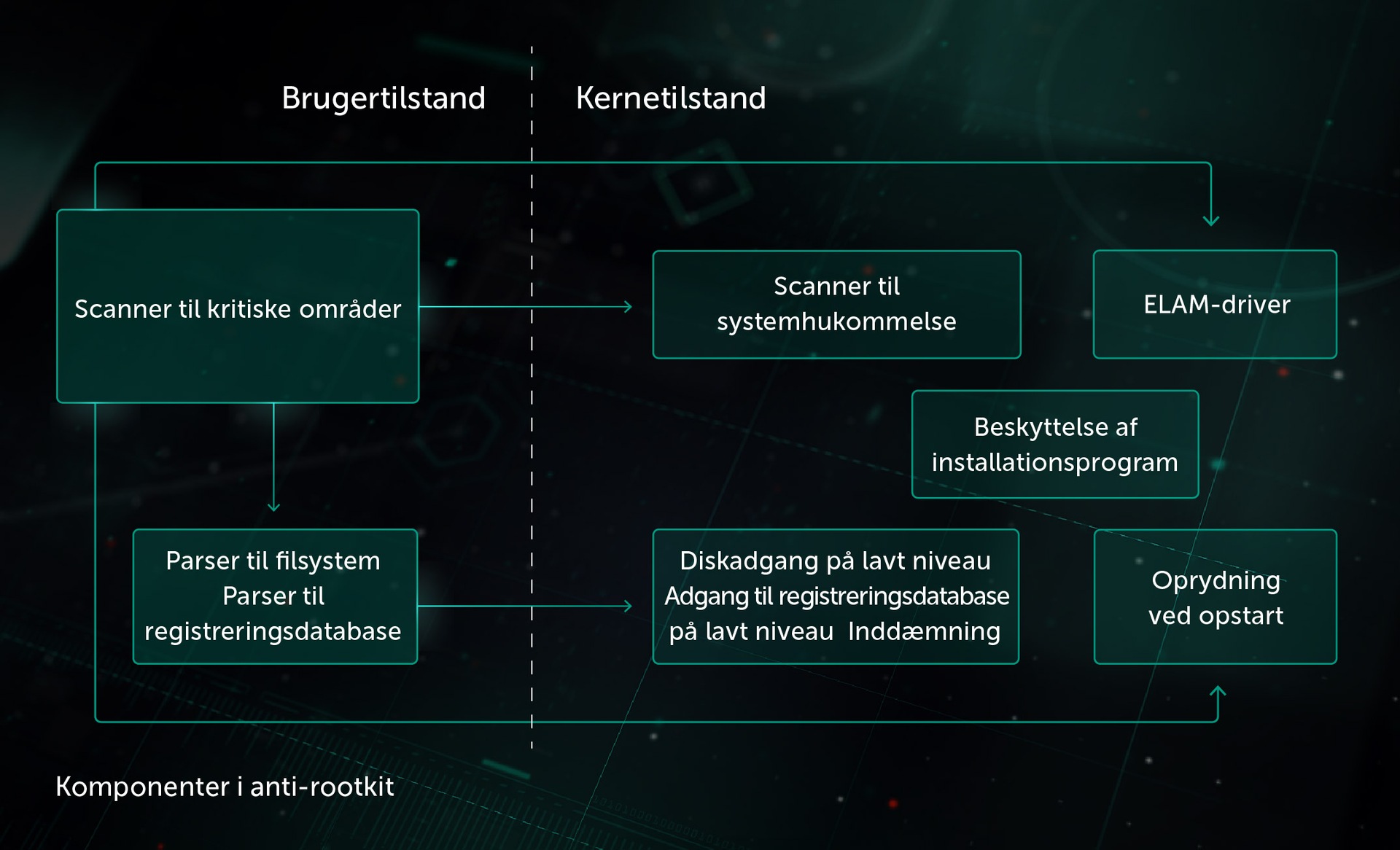

Antirootkittets komponenter

- Installationsbeskyttelse: Agerer mod en aktiv infektion under installation af sikkerhedsprodukter i offersystemet

- Diskadgang på lavt niveau, adgang til registreringsdatabasen på lavt niveau, inddæmning: giver adgang på lavt niveau til harddisken og Windows-registreringsdatabasen og mulighed for at omgå forskellige metoder til adgangsaflytning. Indeholder implementering af teknikker til aktiv infektionsinddæmning i en periode med afhjælpning

- Rydning af startfase: Afhjælper den tidlige fase af operativsystemets start

- Scanning af systemhukommelse: Et modul til at søge efter og rette op på rootkits i systemhukommelsen

- Filsystemfortolker, registreringsdatabasefortolker: Fortolker mange formater af filsystemet og Windows-registreringsdatabasen

- Scanning af kritiske områder: Modul til at scanne og afhjælpe AutoRun-objekter, som drager fordel af de moduler, der er beskrevet ovenfor.

En ny form for trussel, der er vokset frem i de seneste år, er, at rootkits skjuler sig i firmware. Denne type malware er meget farlig, da den begynder at eksekvere i de tidlige stadier af operativsystemets start, således at den ondsindede kode kan forblive i systemet, selv efter at disken er formateret, og operativsystemet genstartes. De første UEFI-rootkits blev opdaget i 2015. I de efterfølgende år er en række vellykkede APT-angreb med denne slags rootkits blevet opdaget.

For at imødegå denne trussel indeholder vores sæt af antirootkit-teknologier en firmwarescanner, som analyserer indholdet af ROM BIOS, når scanningen af kritiske områder er i gang. Denne teknologi kan fungere for systemer, der startes i UEFI-tilstand eller i BIOS (BIOS).

Firmwarescanneren fungerer som følger:

- Indholdet af ROM BIOS dumpes af en speciel driver.

- •Scanneren inspicerer dumpen ved hjælp af heuristikken, der er specifik for rootkit-detektion.

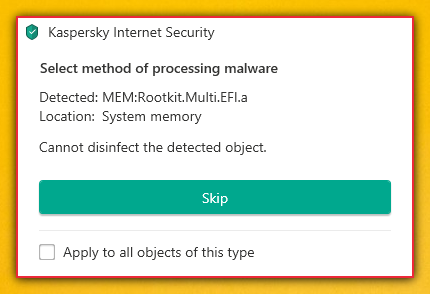

- Hvis der detekteres en skadelig kode, får brugeren besked herom ved hjælp af en advarsel, der viser malwarens placering (systemhukommelsen) og den tilstand, som systemet blev startet ("MEM:Rootkit.Multi.EFI.a"-dom for UEFI-tilstand, "MEM:Rootkit.Multi.BIOS.a" for legacy-tilstand).

- •Da omskrivning af ROM BIOS er en potentielt farlig handling og desuden er afhængig af platformen, udføres automatisk afhjælpning ikke for denne type infektion. Hvis der detekteres et rootkit, skal du kontakte vores supporttjeneste for nærmere instruktioner om, hvordan du omskriver ROM BIOS manuelt. I værste fald kan det være, at du skal udskifte bundkortet.

En advarsel om detektion af UEFI-rootkit fra Kaspersky Internet Security

Kasperskys firmwarescanner registrerer alle kendte UEFI-rootkits, herunder Hacking Team (VectoRedk), Lojax (DoubleAgent) og Finfish. Den dedikerede heuristik opdateres regelmæssigt, baseret på undersøgelser af nye rootkits, som detekteres af Kasperskys og andre leverandørers eksperter. Firmwarescanneren bruges i alle vores primære produkter (Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Endpoint Security for Business osv.).